На данный момент Cisco сможет помочь вашей компании работать удаленно и безопасно с помощью различных технологий и сервисов. Главная задача позволить бизнесу работать удаленно и безопасно в карантин, не производя дополнительных затрат. Для этого компания расширила стандартный пробный период до 90 дней.

WebEx — это облачные сервисы для проведения конференций и совещаний онлайн с аудио, видеосвязью и инструментами совместной работы над документами. Запросить расширенный Trial и дополнительную информацию можно здесь.

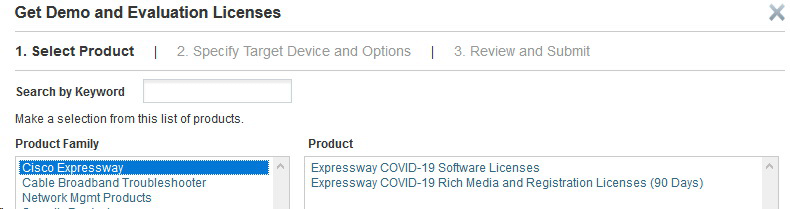

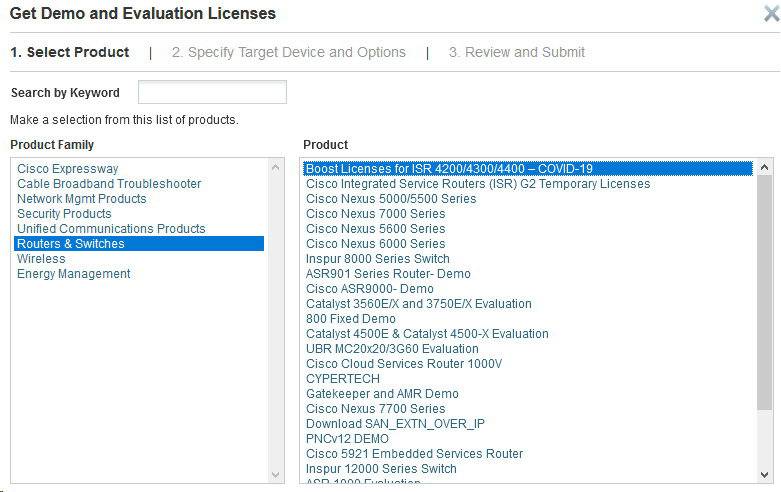

Cisco Expressway — безопасный межсетевой экран для передачи голоса и видео и поддерживает множество функций, таких как B2B вызовы и мобильный и удаленный доступ (MRA), а также возможности сервера TURN(Traversal Using Relay NAT). Получить расширенный Trial можно на сайте выдачи временных лицензий (здесь).

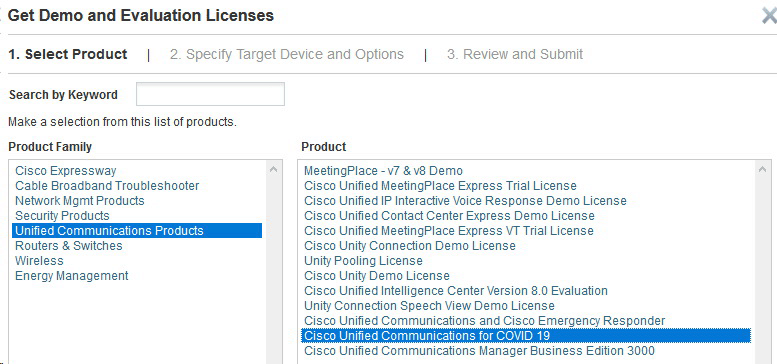

Unified Communications Products — представляет собой набор продуктов, которые обеспечивают потребителя единым интерфейсом и возможностью доступа к услугам на различным коммуникационных устройствах (стационарный телефон, мобильный телефон, компьютер, ноутбук и др.). Информация о предложение доступна здесь, а расширенный Trial можно найти на сайте выдачи временных лицензий.

AppDynamics — комплексный, Enterprise уровня, продукт по управлению производительностью веб и мобильных приложений, инфраструктуры и сети. Запросить расширенный Trial и дополнительную информацию можно здесь.

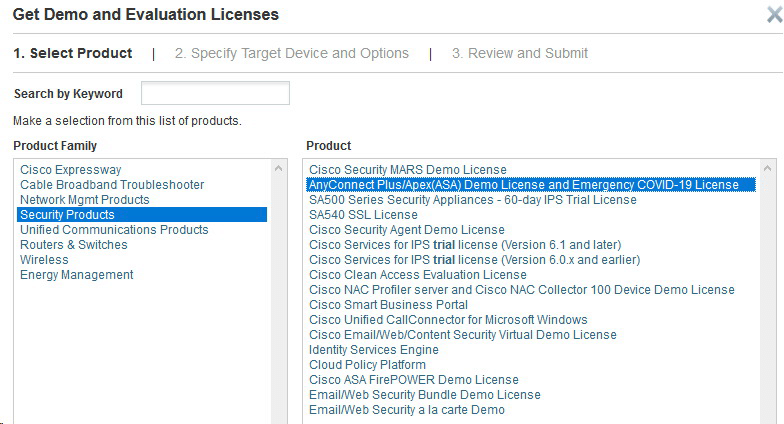

AnyConnect — упрощает реализацию безопасного доступа с различных устройств и обеспечивает необходимую защиту организации. UTM/AMP клиент компании Cisco, разработанный для сетевого оборудования корпорации. Информация о предложение доступна здесь, а расширенный Trial можно найти на сайте выдачи временных лицензий.

Cisco Umbrella — это облачный сервис обеспечения безопасности для межсетевых экранов нового поколения Cisco, который защищает сотрудников, когда они подключаются к сети, не используя VPN. Запросить расширенный Trial и дополнительную информацию можно здесь.

ISR 4400 Boost License — у вас вырастала нагрузка на маршрутизаторы и требуется большая производительность? Расширенный Trial можно найти на сайте выдачи временных лицензий.

Вся информация доступна публично на ресурсе производителя.

От себя лично, хотел бы выразить благодарность за поддержку бизнеса и партнеров в столь непростое для всего человечества время.

И главное: обращайтесь к профессионалам за помощью в развертывании решения, если вам она нужна. Мы рядом 🙂 Бизнес должен развиваться.